WireGuard на OpenWrt

OpenWrt - это альтернативная операционная система, которую можно установить на большинство роутеров. Статья подразумевает, что у Вас уже есть роутер с OpenWrt.

WireGuard® - это современный VPN-протокол для безопасного и быстрого обмена данными через интернет.

Рекомендуется использовать данный протокол, если Ваш провайдер не ограничивает VPN-протоколы и сервисы.

При наличии ограничений или проблем с подключением, пожалуйста, используйте протокол VLESS (XTLS), настроив его через Podkop или AmneziaWG 2 по нашей инструкции.

Перед установкой убедитесь, что:

• доступно не менее 30 МБ свободного места (рекомендуется)

• есть доступ к роутеру по SSH с правами root

• Вы уже получили файл конфигурации WireGuard в формате .conf из личного кабинета (в нашем примере будет использован файл конфигурации Lithuania.conf)

Настройка WireGuard на роутере OpenWrt

1. Установите необходимые пакеты WireGuard:

opkg update && opkg install wireguard-tools luci-proto-wireguardИли в LuCI: System → Software, в поле Download and install package введите имена пакетов, нажмите OK и подтвердите установку.

Создание интерфейса WireGuard через LuCI

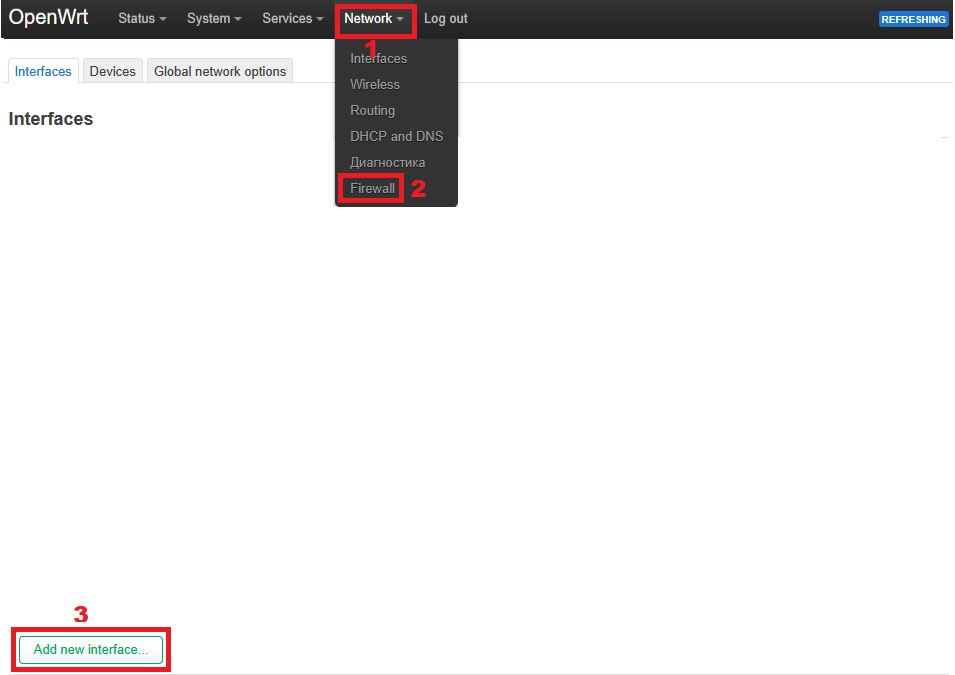

2. Откройте веб-интерфейс роутера в браузере: http://192.168.1.1 (или укажите другой IP роутера) и перейдите: Network → Interfaces → Add new interface:

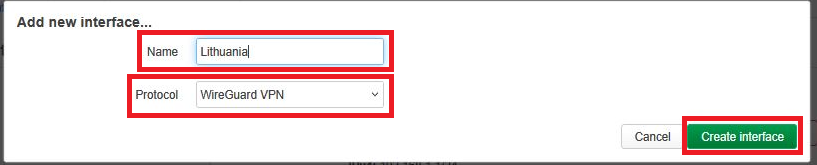

3. Укажите параметры:

• Name: Lithuania (или любое другое на Ваш выбор)

• Protocol: WireGuard VPN

4. Нажмите Create interface.

Импорт конфигурационного файла

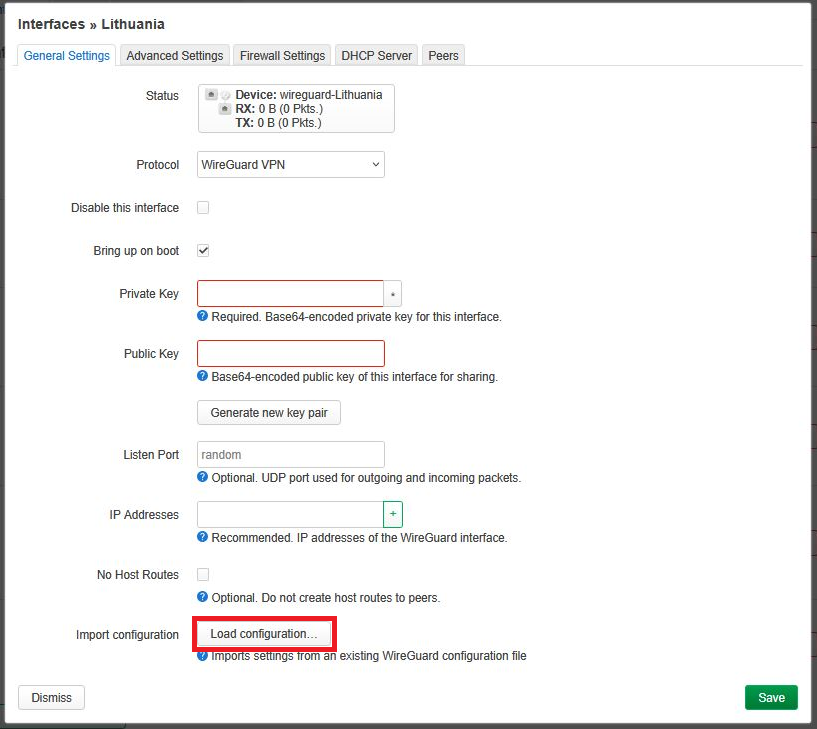

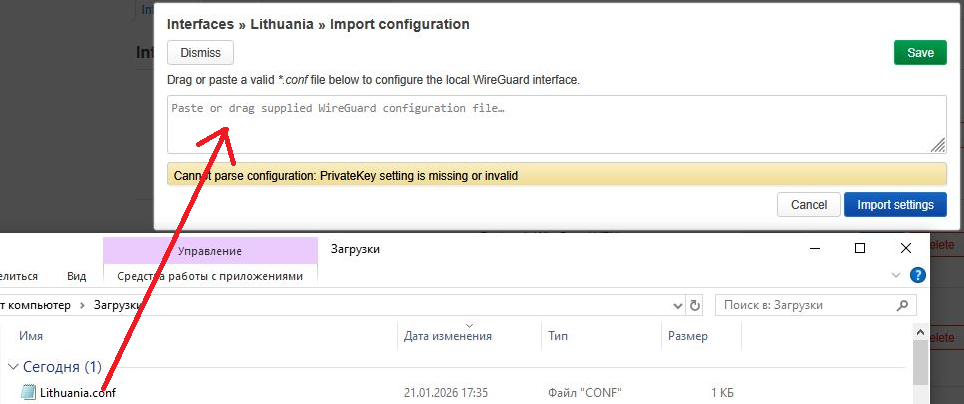

5. В настройках интерфейса нажмите Load Configuration и вставьте содержимое .conf файла или загрузите его целиком.

Нажмите Import settings (при необходимости):

Проверка параметров

6. Необходимо открыть конфигурационный файл в текстовом редакторе и проверить, что значения совпадают:

Во вкладке "General Settings":

Private Key

IP Addresses — из секции [Interface]

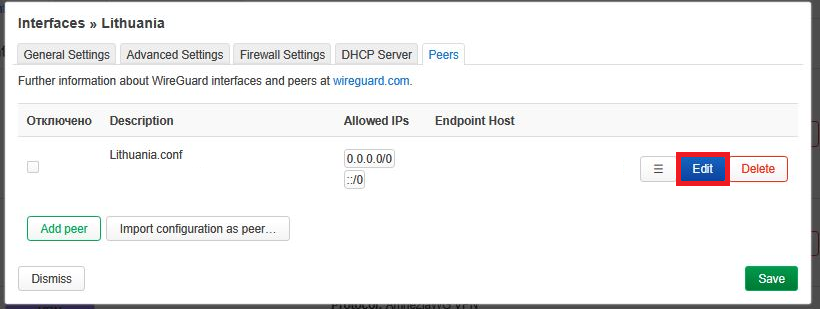

Во вкладке "Peers":

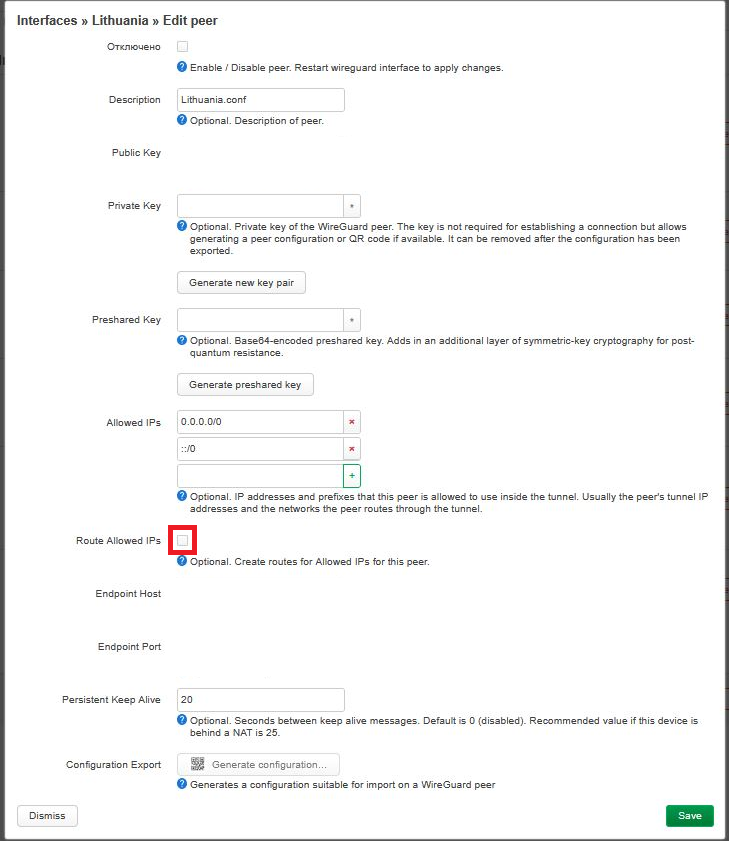

Public Key

Allowed IPs: 0.0.0.0/0

7. У появившегося Peer нажмите Edit:

8. Включите опцию Route Allowed IPs:

9. Затем нажмите Save, затем Save & Apply:

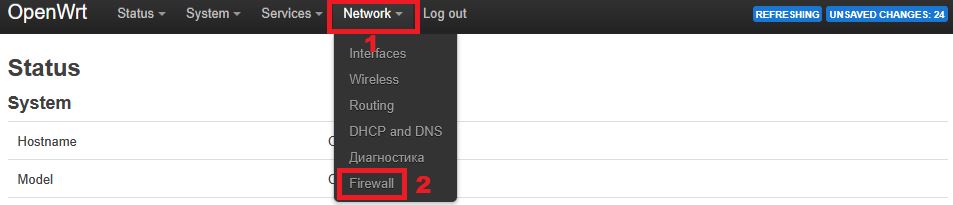

Назначение зоны Firewall

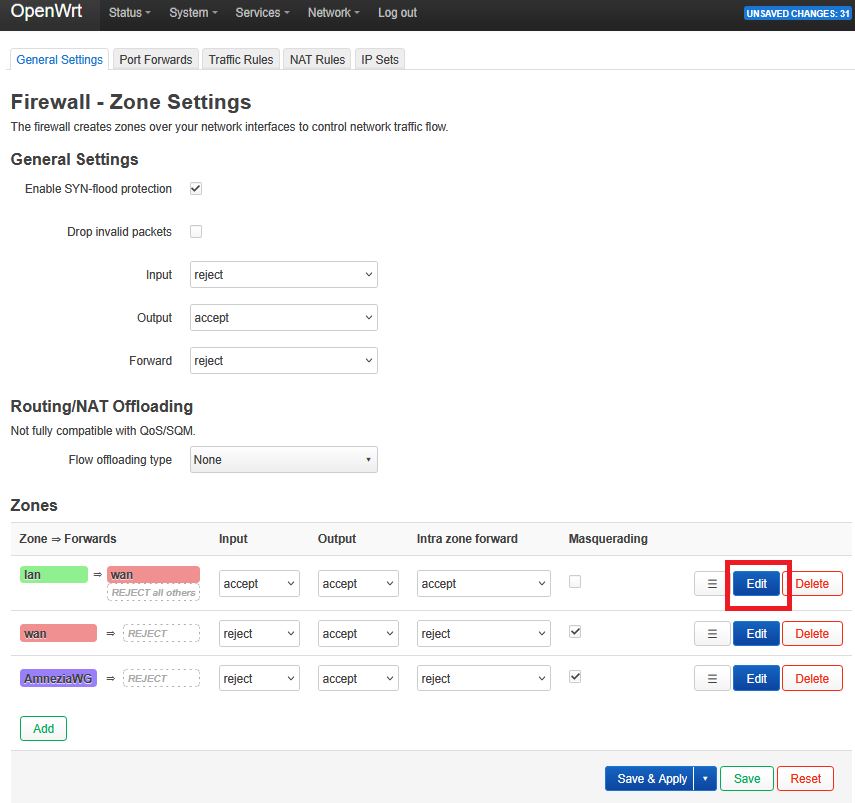

10. Перейдите Network → Firewall:

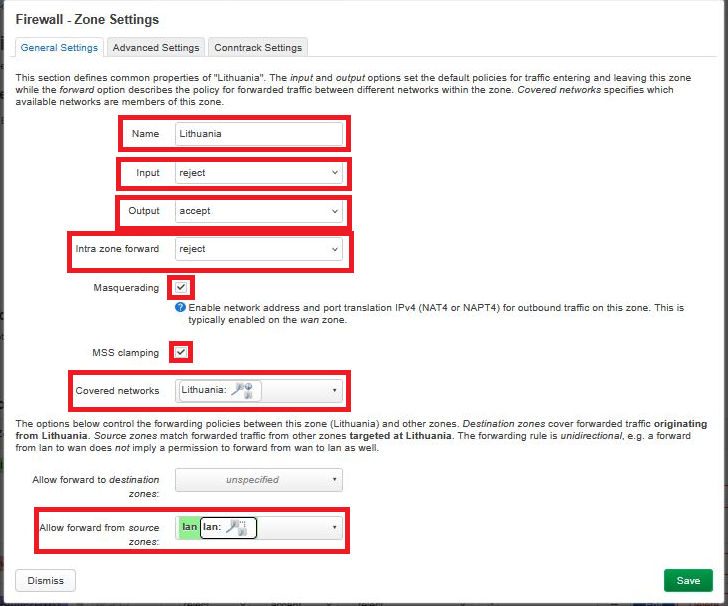

11. Создайте новую зону, заполнив параметры:

Input: reject

Output: accept

Forward: accept

Masquerading: ✅ включено

MSS clamping: ✅ включено

В Covered networks укажите интерфейс, созданный на шаге 3

В поле Allow forward from source zones выберите зону lan

12. Нажмите Save, затем Save & Apply.

13. Нажмите Edit у зоны lan:

14. В поле Allow forward to destination zones добавьте созданную VPN-зону.

15. Нажмите Save, затем Save & Apply.